Lang geleden dat we nog eens echt een artikeltje voor de geeks schreven. Hoewel dit artikeltje misschien ook wel geschikt is voor Jan Modaal die een beetje CSI of Bond wil naspelen. 🙂

Sinds Windows NT is NTFS het te verkiezen bestandssysteem. Voor wie niet vertrouwt is met NTFS of bestandssystemen tout court … het systeem draagt zorg voor je bestanden. Voor elk bestand wordt wat informatie bijgehouden in een tabel. Die tabel noemt bij NTFS de ‘Master File Table’, kortweg MFT.

In die tabel houdt NTFS voor elk bestand een aantal attributen bij zoals de naam van het bestand, de grootte van het bestand, wie toegang heeft tot het bestand en natuurlijk een verwijzing naar het bestand zelf, de data. Elk van die attributen heeft een naam, het attribuut dat de verwijzing naar de eigenlijke data bevat noemt bvb. $DATA.

Het $DATA-attribuut kan niet één maar meerdere parallelle ‘stromen’ informatie beheren, nl. de standaard stroom en de alternatieve stromen. Vandaar de naam ‘alternate data stream’.

Open je bv. een afbeelding dan krijg je de informatie te zien die in de standaard $DATA stroom zit. Het vergt wat IT-kennis om de alternatieve stroom te kunnen inkijken en te wijzigen. Aan de slag!

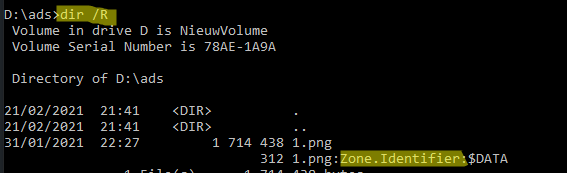

- Open een opdrachtprompt (dos-prompt)

- Tik het commando ‘DIR /R’ in. Bemerk in mijn voorbeeld dat er één bestandje in mijn mapje staat nl ‘1.png’ (een afbeelding die ik toegestuurd kreeg in Facebook Messenger en opsloeg) maar dat er een extra stream beschikbaar is genaam ‘Zone.Identifier’. Even kijken wat daarin zit?

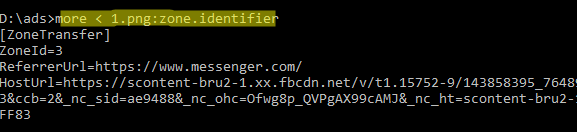

- Tik het commando ‘more < 1.png:Zone.Identifier’. Zoals je in het screenshot ziet staat hier behoorlijk wat tekst. Deze tekst werd door mijn webbrowser opgeslagen in de alternatieve stroom van het bestandje en vertelt waar dit bestandje vandaan komt (uit Facebook Messenger). Virusscanners maken gebruik van deze stroom om het gevaar van een bestand dat werd gedownload in te schatten.

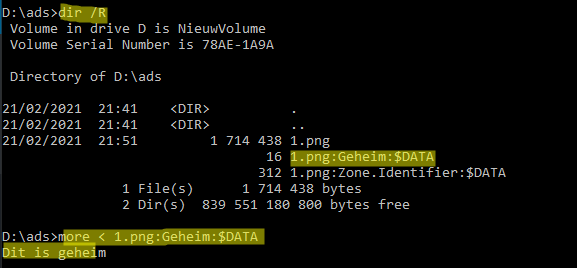

- Tik het commando ‘echo Dit is geheim > 1.png:Geheim.$DATA’. We hebben nu een nieuwe stroom toegevoegd met de naam ‘Geheim’ en als inhoud ‘Dit is geheim’.

- Even controleren?

Behalve CSI of James Bond spelen zijn er ook heel wat praktische toepassingen van deze alternate data streams. Zo maakt Dropbox er intensief gebruik van om te weten welke bestanden nog moeten gesynchroniseerd worden.

Als je vragen hebt, aarzel niet mij te contacteren.